حتى عندما أصدرت Visa تحذيرًا بشأن مقشدة ويب JavaScript جديدة تُعرف باسم Baka ، اكتشف باحثو الأمن السيبراني عيبًا جديدًا في بطاقات الشركة التي تدعم EMV والتي تمكن مجرمي الإنترنت من الحصول على الأموال والاحتيال على حاملي البطاقات وكذلك التجار بشكل غير قانوني.

البحث ، الذي نشرته مجموعة من الأكاديميين من ETH Zurich ، هو هجوم تجاوز رقم التعريف الشخصي الذي يسمح للخصوم بالاستفادة من بطاقة ائتمان الضحية المسروقة أو المفقودة لإجراء عمليات شراء عالية القيمة دون معرفة رقم التعريف الشخصي للبطاقة ، وحتى خداع نقطة. من بيع (PoS) لقبول معاملة بطاقة غير موثوقة.

تتأثر جميع البطاقات الحديثة غير التلامسية التي تستخدم بروتوكول Visa ، بما في ذلك بطاقات Visa Credit و Visa Debit و Visa Electron و V Pay ، بالخلل الأمني ، لكن الباحثين افترضوا أنه يمكن تطبيقها على بروتوكولات EMV التي تنفذها Discover و UnionPay مثل حسنا. ومع ذلك ، فإن الثغرة لا تؤثر على Mastercard و American Express و JCB.

سيتم تقديم النتائج في ندوة IEEE الـ 42 حول الأمن والخصوصية التي ستعقد في سان فرانسيسكو في مايو المقبل.

تعديل مؤهلات معاملة البطاقة عبر هجوم MitM

يستلزم معيار EMV (اختصار لـ Europay و Mastercard و Visa) ، وهو معيار البروتوكول الدولي المستخدم على نطاق واسع للدفع بالبطاقة الذكية ، أنه لا يمكن خصم المبالغ الأكبر إلا من بطاقات الائتمان التي تحتوي على رمز PIN.

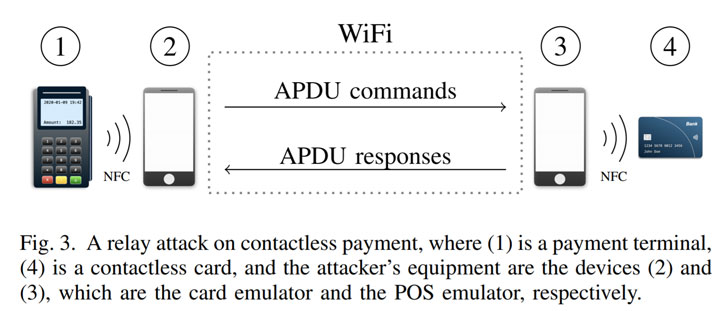

لكن الإعداد الذي ابتكره باحثو ETH يستغل عيبًا فادحًا في البروتوكول لشن هجوم رجل في الوسط (MitM) عبر تطبيق Android “يوجه الجهاز الطرفي إلى أن التحقق من رقم التعريف الشخصي غير مطلوب لأنه تم إجراء التحقق من حامل البطاقة على جهاز المستهلك “.

تنبع المشكلة من حقيقة أن طريقة التحقق من حامل البطاقة (CVM) ، والتي تُستخدم للتحقق مما إذا كان الفرد الذي يحاول إجراء معاملة باستخدام بطاقة ائتمان أو خصم هو حامل البطاقة الشرعي ، غير محمي من التعديل المشفر.

https://www.youtube.com/watch؟v=JyUsMLxCCt8

نتيجة لذلك ، يمكن تعديل مؤهلات معاملة البطاقة (CTQ) المستخدمة لتحديد فحص CVM ، إن وجد ، المطلوب للمعاملة لإبلاغ محطة PoS لتجاوز التحقق من رقم التعريف الشخصي وأن التحقق قد تم باستخدام جهاز حامل البطاقة مثل ساعة ذكية أو هاتف ذكي (تسمى طريقة التحقق من حامل بطاقة جهاز المستهلك أو CDCVM).

استغلال المعاملات دون اتصال بالإنترنت دون تحصيل رسوم

علاوة على ذلك ، كشف الباحثون عن ثغرة أمنية ثانية ، والتي تتضمن معاملات بدون اتصال يتم إجراؤها عن طريق بطاقة Visa أو بطاقة Mastercard قديمة ، مما يسمح للمهاجم بتغيير جزء معين من البيانات يسمى “Application Cryptogram” (AC) قبل تسليمها إلى طرفية.

تُستخدم البطاقات غير المتصلة بالإنترنت عادةً للدفع مباشرةً مقابل السلع والخدمات من الحساب المصرفي لحامل البطاقة دون الحاجة إلى رقم PIN. ولكن نظرًا لأن هذه المعاملات غير متصلة بنظام عبر الإنترنت ، فهناك تأخير من 24 إلى 72 ساعة قبل أن يؤكد البنك شرعية المعاملة باستخدام برنامج التشفير ، ويتم خصم مبلغ الشراء من الحساب.

يمكن للمجرم الاستفادة من آلية المعالجة المتأخرة هذه لاستخدام بطاقته لإكمال معاملة منخفضة القيمة وغير متصلة بالإنترنت دون تحصيل رسوم ، بالإضافة إلى إلغاء عمليات الشراء بحلول الوقت الذي يرفض فيه البنك المُصدر المعاملة بسبب التشفير الخاطئ.

وقال الباحثون: “هذا يشكل هجوم” غداء مجاني “حيث يمكن للمجرم شراء سلع أو خدمات منخفضة القيمة دون توجيه اتهامات فعلية على الإطلاق ، مضيفين أن الطبيعة المنخفضة القيمة لهذه المعاملات من غير المرجح أن تكون” تجارة جذابة “. نموذج للمجرمين “.

التخفيف من حدة تجاوز PIN والهجمات غير المتصلة بالإنترنت

بصرف النظر عن إخطار Visa بالعيوب ، اقترح الباحثون أيضًا ثلاثة إصلاحات برمجية للبروتوكول لمنع تجاوز رقم التعريف الشخصي والهجمات غير المتصلة بالإنترنت ، بما في ذلك استخدام مصادقة البيانات الديناميكية (DDA) لتأمين المعاملات عالية القيمة عبر الإنترنت والتي تتطلب استخدام تشفير عبر الإنترنت في جميع محطات PoS ، مما يؤدي إلى معالجة المعاملات غير المتصلة بالإنترنت عبر الإنترنت.

“عرضنا الهجومي[ed] أن رقم التعريف الشخصي غير مفيد للمعاملات اللاتلامسية من Visa [and] كشف الباحثون عن اختلافات مفاجئة بين أمان بروتوكولات الدفع اللاتلامسية لماستركارد وفيزا ، مما يدل على أن ماستركارد أكثر أمانًا من فيزا ، وخلص الباحثون إلى أن “هذه العيوب تنتهك الخصائص الأمنية الأساسية مثل المصادقة والضمانات الأخرى حول المعاملات المقبولة”.