تتوقع Gartner أن تتبنى أكثر من 65٪ من المؤسسات (كمرجع ، 30٪ فقط في عام 2017) حلول إنترنت الأشياء بحلول عام 2020. وسيتجاوز العدد الإجمالي للأشياء المتصلة المثبتة في جميع أنحاء العالم حاجز 20 مليارًا. قد يجلب “إنترنت الأشياء” الراحة لحياة الفرد والعديد من الفوائد الإنتاجية للشركات ، ولكنها جميعًا تتلاشى مقارنة بالتهديدات الأمنية التي يمثلها عالم إنترنت الأشياء.

أدت المخاوف الأمنية الرئيسية ، مثل منع فقدان السيطرة على الأشياء المتصلة ، وكذلك انتهاكات المعلومات الحساسة ، إلى الحاجة إلى خدمات اختبار الاختراق الخاصة بإنترنت الأشياء.

المحتويات

أمن إنترنت الأشياء: من هو في الخدمة اليوم؟

حل إنترنت الأشياء النموذجي هو نظام من المكونات المتصلة التي يمكن تجميعها في ثلاث فئات:

- الأشياء (الأجهزة الذكية وأجهزة الاستشعار والمحركات).

- بوابات مجال إنترنت الأشياء.

- السحابة (البوابة السحابية ، معالج البيانات المتدفقة ، مستودع البيانات الضخمة ، تحليلات البيانات ، تطبيقات التعلم الآلي والتحكم ، تطبيقات مستخدم الخادم العميل).

إذن ، من يتحمل المسؤولية عن أمن كل مكون؟ هل من الضروري للشركات التي تستخدم أنظمة إنترنت الأشياء إجراء اختبار الاختراق الخاص بها؟ أم أن هذه الحلول محمية بما فيه الكفاية بالفعل؟ دعنا نصوبها.

أشياء

يجب أن تضمن الشركات المصنعة للأجهزة أمان الأشياء الذكية المزودة بأجهزة استشعار ومشغلات. يجب على هذه الشركات تحديد واتباع متطلبات الأمان وتنفيذ أفضل الممارسات الأمنية وإجراء اختبارات الأمان. في الواقع ، يتمتع مصنعو الأجهزة بخبرة جيدة في الهندسة الميكانيكية والكهربائية والسلامة المادية ، ولكن ليس في أمان البرامج. ويمكنك فهمها. إذا أرادت شركة ما أن تصنع جهازًا ذكيًا آمنًا ، فعليها توظيف خبراء أمان إنترنت الأشياء وتنظيم دورات تدريبية أمنية لموظفيها. في كثير من الأحيان ، لا تسمح ميزانية الشركة بمثل هذه النفقات. علاوة على ذلك ، لا ينتهي أمان الجهاز الذكي بعد تطويره وبيعه. يتعين على الشركة المصنعة للجهاز صيانتها من خلال تحديثات البرامج الثابتة المنتظمة ، والتي تتحمل أيضًا تكاليف إضافية.

على المدى الطويل ، يصبح مصنعو الأجهزة ، الذين يتجاهلون أمان الأجهزة الذكية في كثير من الحالات ، سببًا لانتهاكات أمان عملاء إنترنت الأشياء. إليك بعض الأدلة لإثبات ذلك.

- قد يكون للجهاز الذكي حساب مخفي حيث لا يمكن للمستخدم تغيير كلمة المرور. عادةً ما تكون المجموعة الافتراضية عبارة عن مجموعة “فائقة التعقيد” مثل 123456. على الرغم من عدم توفر الحساب من خلال واجهة ويب ، يمكن للقراصنة الوصول إليه بسهولة عبر بروتوكول Telnet أو SSH.

على سبيل المثال ، أبلغت Trustwave عن مثل هذا الباب الخلفي القابل للاستغلال عن بُعد في واجهة Telnet للأجهزة التي تحمل علامة DblTek. وفقًا لـ F-Secure ، تم استغلال بيانات الاعتماد الافتراضية في الكاميرات الأمنية التي تنتجها Foscam من قبل المتسللين لعرض موجزات الفيديو وتنزيل الملفات المخزنة وتعريض الأجهزة الأخرى المتصلة بشبكة محلية للخطر.

- يرى المتسللون أن الأجهزة الذكية هي شبكات روبوت مثالية. ترتبط هذه الأجهزة باستمرار بالإنترنت ، مما يمنح مجرمي الإنترنت المزيد من فرص القرصنة. علاوة على ذلك ، تعد أجهزة إنترنت الأشياء التي تم اختراقها أكثر ملاءمة للقرصنة من أجهزة الكمبيوتر: فهي دائمًا متصلة بالإنترنت ، وبسبب آليات التحديث سيئة الهندسة ، تظل مصابة لفترة طويلة بعد الاستغلال. من أشهر الحالات هجوم DDoS لعام 2016 الذي أثر على الولايات المتحدة وأوروبا. أجهزة إنترنت الأشياء التي أنتجتها الشركة المصنعة الصينية Xiongmai تم اختيارها في شبكة روبوت متعددة الملايين تسمى “Mirai” ، لأن الأجهزة المخترقة كانت تفتقر إلى القدرة على تعيين كلمة مرور على بعض أشكال الاتصال.

إذا نفذت الشركات المصنعة المذكورة أعلاه اختبار اختراق الأجهزة الذكية ، كان من الممكن اكتشاف الثغرات الأمنية وتصحيحها في الوقت المناسب.

بوابات مجال إنترنت الأشياء

غالبًا ما تصبح بوابات مجال إنترنت الأشياء أهدافًا للقراصنة. بادئ ذي بدء ، تتمتع البوابات بقدرة معالجة عالية. المزيد من القوة – برامج أكثر تعقيدًا ، وبالتالي ، المزيد من نقاط الضعف للاستغلال. ثانيًا ، هذه هي الأجهزة المتطورة بين الأشياء والجزء السحابي الذي يعمل كنقطة دخول للمتطفلين.

على الرغم من أن مصنعي أجهزة بوابة مجال إنترنت الأشياء يجب أن يوفروا الأمن لقناة الاتصال والتشفير لنقل بيانات إنترنت الأشياء ، يجب على شركتك جدولة اختبار الاختراق سنويًا ، على الأقل. بهذه الطريقة ، ستكون واثقًا من أن جميع الاتصالات بين البوابات والأجهزة آمنة.

الغيمة

يتحمل مالك السحابة الخاصة كل المسؤولية عن أمان سحابة إنترنت الأشياء. هذا لجميع أجزائه المتكاملة: البوابة السحابية ومعالج البيانات المتدفقة ومستودع البيانات الضخمة وتحليلات البيانات والتعلم الآلي وتطبيقات التحكم وتطبيقات مستخدم الخادم العميل.

إذا كانت شركتك تمتلك سحابة خاصة ، فلا تتردد في إجراء اختبارات شاملة ، بما في ذلك اختبار DDoS. في حال كانت شركتك من عملاء السحابة العامة ، فإنك ومزود الخدمات السحابية لديك تتشاركان المسؤولية عن أمان إنترنت الأشياء.

نظرًا لأن سوق الخدمات السحابية تنافسية للغاية ، يحاول مقدمو الخدمات السحابية الحفاظ على وضع أمان قوي وإجراء اختبار اختراق السحابة بأنفسهم. لكن لا يمكنك أبدًا التأكد مما إذا كان هذا الاختبار عميقًا بما يكفي لتغطية الحد الأقصى من نقاط الضعف وتغطية الأهداف الأكثر أهمية:

- بوابة السحابة (لأنها عنصر حد بين الإنترنت والسحابة).

- معالج البيانات المتدفقة (حيث يتعامل مع جميع تدفقات البيانات ويتم وضعه أيضًا بالقرب من الحدود).

- تحليلات البيانات (حيث يمكن الوصول إليها من خلال الويب).

- تطبيقات المستخدم (كما تواجه الإنترنت).

لذلك ، عادةً ما يقوم عملاء إنترنت الأشياء السحابي بتوظيف بائعي اختبار الاختراق من جهات خارجية للتحقق مما إذا كان موفرو السحابة الخاصة بهم يولون الاهتمام الواجب للجانب الأمني.

تحديد البائع المناسب لاختبار اختراق إنترنت الأشياء

على ما يبدو ، يجب على شركتك ، كعميل لإنترنت الأشياء ، حماية أمن نظام إنترنت الأشياء البيئي بأكمله. تتمثل إحدى طرق مواجهة هذا التحدي في التعاقد مع مزود اختبار الاختراق ، القادر على الكشف عن نقاط الضعف الأمنية في العديد من مكونات إنترنت الأشياء.

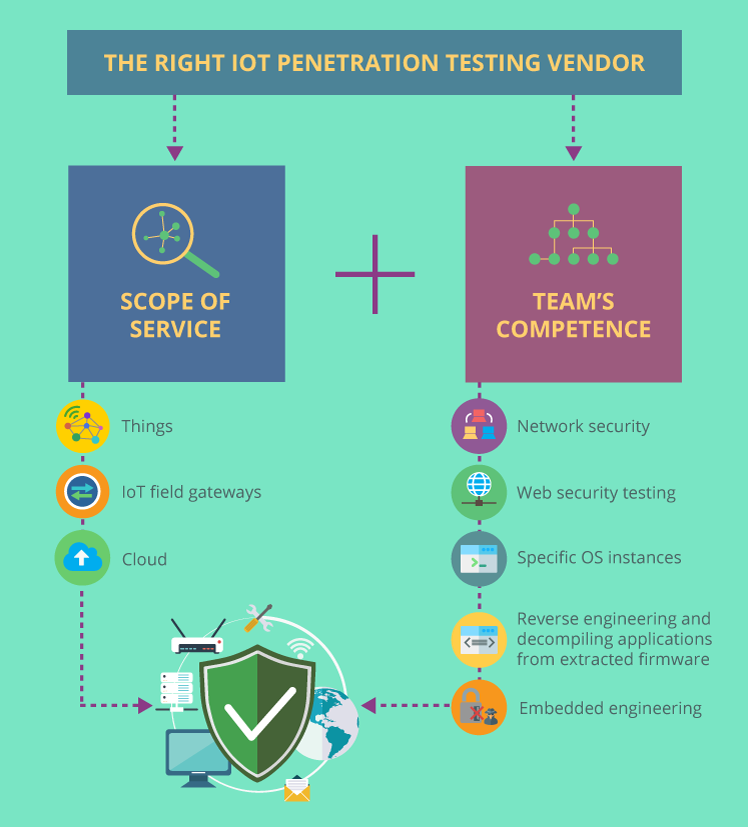

ما الذي يميز بائع جيد لاختبار اختراق إنترنت الأشياء؟ انها نطاق الخدمة و اختصاص الفريق الأمني. سيتضمن البائع ذو السمعة الطيبة كل عنصر من عناصر نظام إنترنت الأشياء (الأشياء ، وبوابات مجال إنترنت الأشياء ، والسحابة) في نطاق الاختبار. يتطلب مثل هذا النطاق الواسع من الخدمة ، بدوره ، خلفية في أنواع مختلفة من التقييم الأمني (مثل تقييم الثغرات الأمنية ، واختبار اختراق الشبكة والتطبيقات ، ومراجعة رمز الأمان) ، بالإضافة إلى المهارات الفريدة للأجهزة الذكية.

يقوم لاري تروويل ، مستشار رئيسي مشارك في مجموعة سينوبسيس برمجيات تكاملية ، بتعيين المجالات الرئيسية التي يجب أن يكون مهندس الأمن جيدًا فيها لإجراء اختبار شامل لاختراق إنترنت الأشياء:

- البنية التحتية السحابية – لمعرفة مبادئ العمارة السحابية.

- أمن الشبكة – لتحديد البروتوكولات المستخدمة وما هي المعلومات المعرضة للخطر.

- أمن الويب – لفهم ما إذا كانت هناك ثغرات أمنية متصلة بواجهة التكوين المستندة إلى الويب على جهاز مضمن.

- حالات نظام تشغيل محددة. على الرغم من أن معظم الأجهزة تعمل بنظام Linux ، إلا أن بعضها يعمل على QNX أو VXworks أو Windows مضمن. هناك أيضًا حالات لأنظمة تشغيل مخصصة.

- تطبيقات الهندسة العكسية وإلغاء التحويل البرمجي من البرامج الثابتة المستخرجة – لتحديد ما إذا كان جهاز إنترنت الأشياء الذي يعمل مباشرة على المعدن (لا يحتوي على نظام تشغيل) عرضة للهجمات.

- الهندسة المدمجة – للعثور على واجهات مستتر.

تصفية البائعين غير الأكفاء لاختبار اختراق إنترنت الأشياء

أقرت سلطات الأمن السيبراني في الولايات المتحدة وأوروبا بالفعل بالحاجة إلى إدخال لوائح صارمة بشأن حماية بيانات إنترنت الأشياء في عام 2018. وبالتالي ، سيتم تحديد الالتزامات الأمنية لمصنعي أجهزة إنترنت الأشياء ومقدمي الخدمات السحابية على المستوى الفيدرالي. وفي الوقت نفسه ، تقع مسؤولية أمان حل إنترنت الأشياء بالكامل على عاتقك ، واختيار البائع المناسب لاختبار اختراق إنترنت الأشياء هو نصف المعركة ضد الجرائم الإلكترونية.

انظر ماذا نقدم

خدمات اختبار الاختراق

حدد نقاط ضعف الشبكة والتطبيق قبل أن تتحول إلى تهديدات حقيقية لأمنك السيبراني.

انظر ماذا نقدم