طورت Trend Micro Research موردًا للانتقال إلى جميع الأشياء المتعلقة بالاستضافة والبنية التحتية لمجرمي الإنترنت تحت الأرض. أصدرنا اليوم الجزء الثاني من هذه السلسلة المكونة من ثلاثة أجزاء من التقارير التي توضح بالتفصيل ماذا وكيف ولماذا استضافة المجرمين الإلكترونيين (انظر الجزء الأول هنا).

كجزء من هذا التقرير ، نتعمق في دورة الحياة المشتركة للخادم المخترق من التسوية الأولية إلى المراحل المختلفة لتحقيق الدخل التي يفضلها المجرمون. من المهم أيضًا ملاحظة أنه بغض النظر عما إذا كان خادم الشركة محليًا أم قائمًا على السحابة ، لا يهتم المجرمون بنوع الخادم الذي يتعرضون له.

بالنسبة للمجرم ، فإن أي خادم مكشوف أو ضعيف هو لعبة عادلة.

الخوادم السحابية في مقابل الخوادم المحلية

لا يهتم مجرمو الإنترنت بمكان وجود الخوادم. يمكنهم الاستفادة من مساحة التخزين أو موارد الحساب أو سرقة البيانات بغض النظر عن نوع الخادم الذي يصلون إليه. أيًا كان الأكثر تعرضًا ، فمن المرجح أن يتم إساءة استخدامه.

مع استمرار التحول الرقمي ومن المحتمل أن يتم التقاطه للسماح باستمرار العمل عن بعد ، فمن المرجح أن تتعرض الخوادم السحابية. لسوء الحظ ، لم يتم ترتيب العديد من فرق تكنولوجيا المعلومات في المؤسسات لتوفير نفس الحماية للسحابة مثل الخوادم الموجودة في أماكن العمل.

كملاحظة جانبية ، نود التأكيد على أن هذا السيناريو ينطبق فقط على المثيلات السحابية التي تنسخ تخزين أو قوة المعالجة لخادم محلي. لن تقع الحاويات أو الوظائف التي لا تحتاج إلى خادم ضحية لنفس النوع من التسوية. بالإضافة إلى ذلك ، إذا قام المهاجم بخرق الحساب السحابي ، بدلاً من مثيل واحد قيد التشغيل ، فستكون هناك دورة حياة هجوم مختلفة تمامًا حيث يمكنهم تدوير موارد الحوسبة حسب الرغبة. على الرغم من أن هذا ممكن ، إلا أنه ليس محور تركيزنا هنا.

هجوم الأعلام الحمراء

قد لا يبحث العديد من فرق تكنولوجيا المعلومات والأمن عن المراحل المبكرة من إساءة الاستخدام. قبل أن تتعرض لبرامج الفدية الضارة ، هناك إشارات حمراء أخرى يمكن أن تنبه الفرق إلى الاختراق.

إذا تم اختراق الخادم واستخدامه في تعدين العملات المشفرة (المعروف أيضًا باسم cryptomining) ، فقد يكون هذا أحد أكبر العلامات الحمراء لفريق الأمان. يجب أن يؤدي اكتشاف البرامج الضارة الخاصة بالتشفير والتي تعمل على أي خادم إلى اتخاذ الشركة إجراءات فورية والبدء في الاستجابة للحوادث لإغلاق هذا الخادم.

يعد مؤشر الاختراق (IOC) مهمًا لأنه في حين يُنظر إلى البرامج الضارة الخاصة بالتشفير غالبًا على أنها أقل خطورة مقارنة بأنواع البرامج الضارة الأخرى ، يتم استخدامها أيضًا كتكتيك لتحقيق الدخل يمكن تشغيله في الخلفية أثناء بيع الوصول إلى الخادم لمزيد من الأنشطة الضارة. على سبيل المثال ، يمكن بيع الوصول لاستخدامه كخادم للاستضافة تحت الأرض. وفي الوقت نفسه ، يمكن سرقة البيانات وبيعها كمعلومات تعريف شخصية (PII) أو للتجسس الصناعي ، أو يمكن بيعها لهجوم برامج الفدية المستهدفة. من الممكن التفكير في وجود البرمجيات الخبيثة الخاصة بالتشفير باعتبارها الكناري الذي يضرب به المثل في منجم الفحم: هذا هو الحال ، على الأقل ، للعديد من مجرمي الوصول كخدمة (AaaS) الذين يستخدمون هذا كجزء من نموذج أعمالهم.

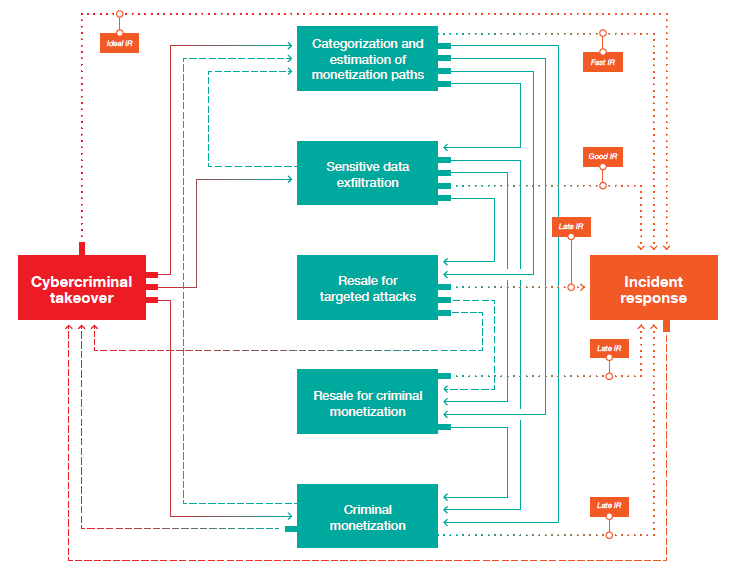

دورة حياة الهجوم

تتبع الهجمات على الخوادم المخترقة مسارًا مشتركًا:

|

|

دورة حياة تسييل الخادم المخترق

غالبًا ما تكون برامج الفدية المستهدفة هي المرحلة النهائية. في معظم الحالات ، يكشف تصنيف الأصول عن بيانات ذات قيمة للأعمال ولكنها ليست بالضرورة ذات قيمة للتجسس.

يسمح الفهم العميق للخوادم والشبكة للمجرمين الذين يقفون وراء هجوم فدية مستهدف بضرب الشركة حيث يكون ذلك أكثر ضررًا. سيعرف هؤلاء المجرمون مجموعة البيانات ، والمكان الذي يعيشون فيه ، وما إذا كانت هناك نسخ احتياطية من البيانات ، وأكثر من ذلك. مع وجود مثل هذا المخطط التفصيلي للمؤسسة في أيديهم ، يمكن لمجرمي الإنترنت إغلاق الأنظمة المهمة والمطالبة بفدية أعلى ، كما رأينا في تقرير تقرير الأمان في منتصف العام لعام 2020.

بالإضافة إلى ذلك ، في حين أن هجوم برامج الفدية سيكون المشكلة الملحة المرئية التي يجب على المدافع حلها في مثل هذه الحادثة ، يمكن أن يشير نفس الهجوم أيضًا إلى أن شيئًا أكثر خطورة قد حدث بالفعل: سرقة بيانات الشركة ، والتي يجب أخذها في الاعتبار. في تخطيط استجابة الشركة. والأهم من ذلك ، تجدر الإشارة إلى أنه بمجرد أن تعثر الشركة على IOC للعملات المشفرة ، فإن إيقاف المهاجم في ذلك الوقت يمكن أن يوفر لهم الكثير من الوقت والمال في المستقبل.

في النهاية ، بغض النظر عن مكان تخزين بيانات الشركة ، فإن أمان السحابة المختلطة أمر بالغ الأهمية لمنع دورة الحياة هذه.