ثغرة أمنية في الطريق مايكروسوفت ويندوز حماية المستخدمين من الملفات الضارة التي تم استغلالها بشكل نشط في هجمات البرامج الضارة لمدة عامين قبل الأسبوع الماضي ، عندما أصدرت Microsoft أخيرًا تحديثًا للبرنامج لتصحيح المشكلة.

كان CVE-2020-1464 واحدًا من 120 ثغرة أمنية قامت Microsoft بإصلاحها في يوم الثلاثاء 11 أغسطس ، وهي مشكلة تتعلق بالطريقة التي يتحقق بها كل إصدار مدعوم من Windows من صحة التوقيعات الرقمية لبرامج الكمبيوتر.

توقيع الكود هو طريقة استخدام التوقيع الرقمي المستند إلى الشهادة لتوقيع الملفات التنفيذية والنصوص من أجل التحقق من هوية المؤلف والتأكد من عدم تغيير الرمز أو تلفه منذ أن تم التوقيع عليه من قبل المؤلف.

قالت Microsoft إن المهاجم يمكنه استخدام “الثغرة الأمنية الخادعة” لتجاوز ميزات الأمان التي تهدف إلى منع تحميل الملفات الموقعة بشكل غير صحيح. لم تذكر Microsoft الاستشارية أي ذكر للباحثين الأمنيين الذين أخبروا الشركة عن الخلل ، والذي أقرت Microsoft بأنه يتم استغلاله بنشاط.

في الواقع ، تم رصد CVE-2020-1464 لأول مرة في الهجمات التي تم استخدامها في البرية في أغسطس 2018. وأبلغ العديد من الباحثين شركة Microsoft عن الضعف على مدار الثمانية عشر شهرًا الماضية.

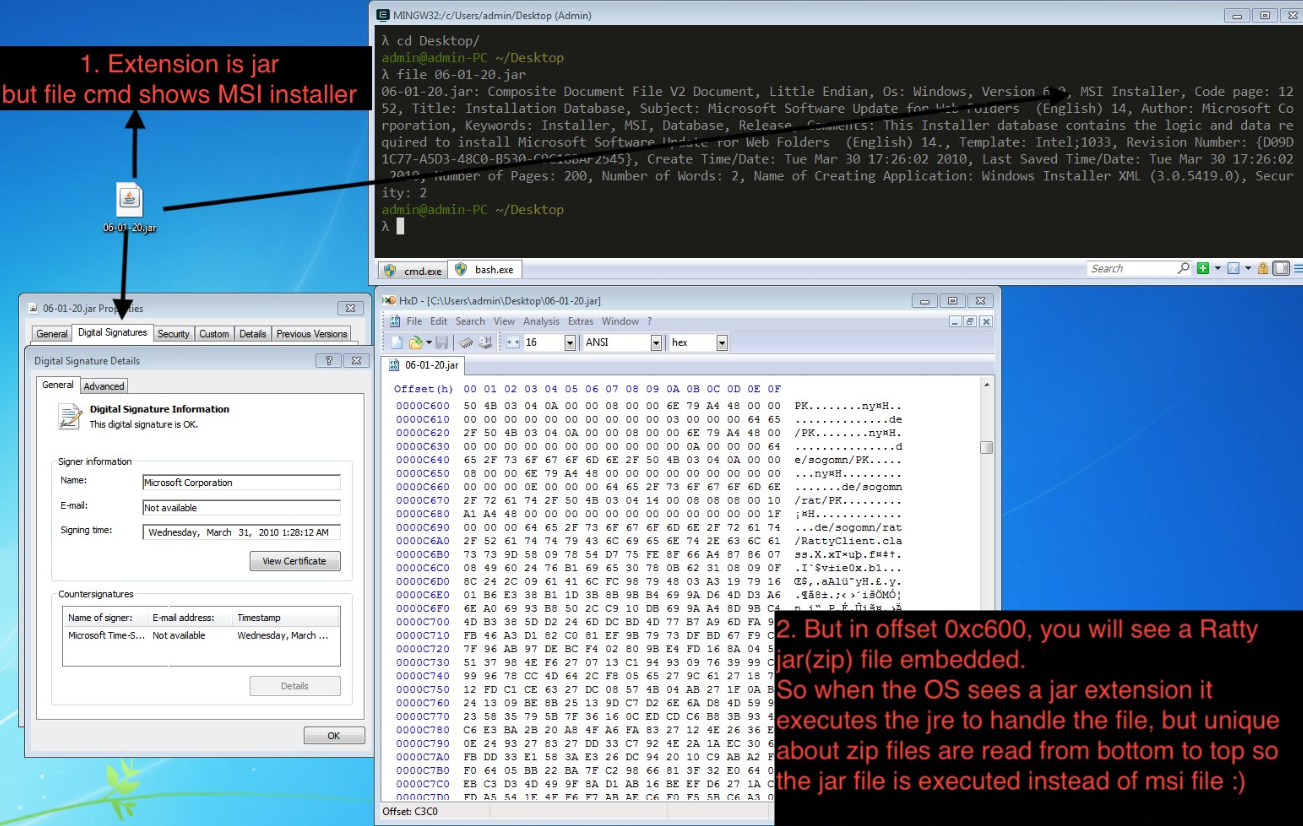

برناردو كوينتيرو هو المدير في VirusTotal ، وهي خدمة مملوكة لشركة Google تقوم بمسح أي ملفات مرسلة مقابل عشرات من خدمات مكافحة الفيروسات وتعرض النتائج. في 15 كانون الثاني (يناير) 2019 ، نشرت Quintero منشور مدونة يوضح كيف يحتفظ Windows بتوقيع Authenticode صالحًا بعد إلحاق أي محتوى بنهاية ملفات Windows Installer (تلك المنتهية بـ MSI.) الموقعة من قبل أي مطور برامج.

قال كوينتيرو إن هذا الضعف سيكون حادًا بشكل خاص إذا استخدمه المهاجم لإخفاء عنصر ضار جافا ملف (.jar). وقال إن ناقل الهجوم الدقيق هذا تم اكتشافه بالفعل في عينة برمجيات خبيثة أُرسلت إلى VirusTotal.

“باختصار ، يمكن للمهاجم إلحاق JAR ضار بملف MSI موقع بواسطة مطور برامج موثوق (مثل Microsoft Corporation أو Google Inc. أو أي مطور آخر معروف) ، ويمكن إعادة تسمية الملف الناتج بامتداد jar. وكتب كوينتيرو “سيكون لها توقيع صالح وفقًا لمايكروسوفت ويندوز”.

لكن وفقًا لـ Quintero ، بينما تحقق فريق الأمان في Microsoft من صحة النتائج التي توصل إليها ، اختارت الشركة عدم معالجة المشكلة في ذلك الوقت.

“قررت Microsoft أنها لن تعمل على إصلاح هذه المشكلة في الإصدارات الحالية من Windows ووافقت على أننا قادرون على التدوين حول هذه الحالة والنتائج التي توصلنا إليها علنًا ،”

تل بيري، مؤسس Zengo ، و فالج هادار، كبير الباحثين الأمنيين في SafeBreach Labs ، صاغ منشور مدونة يوم الأحد يشير إلى ملف تم تحميله على VirusTotal في أغسطس 2018 والذي أساء استخدام نقطة ضعف الانتحال ، والتي أُطلق عليها اسم كرة الغراء. في المرة الأخيرة التي تم فيها فحص ملف أغسطس 2018 في VirusTotal (14 أغسطس 2020) ، تم اكتشافه على أنه برنامج Java trojan ضار بواسطة 28 من أصل 59 برنامجًا لمكافحة الفيروسات.

في الآونة الأخيرة ، قد يلفت الآخرون الانتباه أيضًا إلى البرامج الضارة التي أساءت استخدام ضعف الأمان ، بما في ذلك هذا المنشور في يونيو 2020 من الأمن في بت مدونة.

الصورة: Securityinbits.com

قال بيري إن الطريقة التي تعاملت بها Microsoft مع تقرير الثغرة تبدو غريبة إلى حد ما.

كتب: “كان من الواضح جدًا لجميع المعنيين ، بما في ذلك Microsoft ، أن GlueBall هو بالفعل ثغرة أمنية صالحة يتم استغلالها في البرية”. “لذلك ، ليس من الواضح لماذا تم تصحيحه الآن فقط وليس قبل عامين.”

عندما طُلب من Microsoft التعليق على سبب انتظارها لمدة عامين لإصلاح خلل كان يتم استغلاله بشكل نشط للإضرار بأمن أجهزة الكمبيوتر التي تعمل بنظام Windows ، تهربت Microsoft من السؤال ، قائلة إن مستخدمي Windows الذين طبقوا آخر تحديثات الأمان محميون من هذا الهجوم.

وقالت مايكروسوفت في بيان مكتوب أرسل إلى كريبس أون سكيورتي: “تم إصدار تحديث أمني في أغسطس”. ستتم حماية العملاء الذين يطبقون التحديث أو تم تمكين التحديثات التلقائية. نواصل تشجيع العملاء على تشغيل التحديثات التلقائية للمساعدة في ضمان حمايتهم “.

تحديث ، 12:45 صباحًا بالتوقيت الشرقي: الإسناد المصحح في مقالة مدونة في يونيو 2020 حول ثغرات GlueBall في البرية.

العلامات: برناردو كوينتيرو ، CVE-2020-1464 ، GlueBall ، Peleg Hadar ، SafeBreach Labs ، Securityinbits.com ، Tal Be’ery ، Zengo