عندما كنت محللًا للتهديدات ، منذ فترة طويلة جدًا لدرجة أنني لم أتمكن من كتابتها ، أتذكر إثارة الاكتشاف في ذروة ملل التحقيق. نعلم جميعًا أن الميم:

وعلى مر السنين ، أصبحت خيوط التحقيق أكثر جوهرية. سيبدأ بإحدى الطرق القليلة ، ولكن الأكثر شيوعًا بدأ من خلال تنبيه نتيجة إطلاق قواعد ارتباط SIEM. في هذه الحالة ، عرفنا بالفعل ما كنا نبحث عنه … تم تكوين SIEM لتنبيهنا بمطابقات regex ، X متبوعًا بـ Y ، واللوجستيات الشائعة الأخرى التي غالبًا ما يتم تسميتها بشكل خاطئ باسم “التحليلات المتقدمة”. عندما أصبحنا أكثر نضجًا ، سنستوعب خلاصات معلومات التهديدات من مصادر جهات خارجية. بشغف وحماسة بشأن المطاردة ، سنبحث بنهم من خلال طوفان من الإنذارات الكاذبة (نعم ، وجدت IPS هجومًا محيطيًا ضد Lotus Notes ، لكننا كنا نستخدم MS Exchange لأكثر من 5 سنوات) وإيجابيات خاطئة (لا ، هذا ليس Duqu … مجرد شخص لا يتذكر أوراق اعتماد AD).

وفكرة أن مصادر الاستخبارات هذه يمكن أن تحفز ميكانيكيًا جديدًا تمامًا في مركز العمليات الخاصة ، والتي نشير إليها الآن بمودة باسم Threat Hunting ، كانت قوية بشكل لا يصدق. لقد سمح لنا بتجاوز ما تم تحليله بالفعل (وغاب على الأرجح) بواسطة SIEM وتقنيات التحكم الأمني الأخرى. صحيح ، كان علينا أن نفترض أن التهديد كان موجودًا بالفعل وأن الحدث قد أسس بالفعل موطئ قدم في المنظمة ، لكنه سمح لنا بالبدء في الاكتشاف على نطاق المؤسسة للمؤشرات التي ربما تعرضنا للخطر. أعني ، تذكر أننا بحاجة إلى معرفة وجود مشكلة قبل أن نتمكن من إدارتها. ولكن مرة أخرى ، بيانات التهديد السيئة (تلقيت ذات مرة قائمة بـ Windows DLL مثل IoCs في حملة كبيرة إلى حد ما) وبيانات التهديد غير المهمة بشكل مفرط (مزود آخر مدرج في علامات التجزئة المرتبطة بالبرامج الضارة متعددة الأشكال) قادتنا إلى حفرة أرنب كنا جميعًا سعداء للغاية للخروج من.

لذا ، هل ساعدتنا جميع بيانات التهديد التي تم تخمينها تحت تسويق “معلومات التهديد” في الكشف عن التهديدات التي تتصرف في الظل مثل اللص في الليل؟ أم أنها حولت انتباهنا فقط إلى نشاط كان غير مثير للاهتمام إلى حد كبير بينما كانت التهديدات الحقيقية مجرد إبرة أخرى في كومة من الإبر؟

في معظم المؤسسات الناضجة ، تعتبر معلومات التهديد مكونًا مهمًا لاستراتيجية SecOps. بالطبع هو كذلك؛ يجب ان يكون. وإلا كيف يمكنك الدفاع ضد هذا الكم الهائل من التهديدات التي تحاول الهجوم من كل زاوية؟ لدينا اعتبارات وجودية. ما الجهات الفاعلة في التهديد التي تستهدف مجال العمل أو الجغرافيا؟ هل اكتشفت أيًا من مؤشرات الحملة المرتبطة؟ والأهم من ذلك ، هل ستحميني عناصر التحكم الحالية؟ لا يمكن معالجة أي منها بدون القدرة على استخبارات التهديد.

أتذكر أنني عملت مع عميل كان قد بدأ لتوه في توسيع موارد عملياته الأمنية ، وكانوا متحمسين ومتحمسين لجلب إمكانات استخبارات التهديدات. كان مجلس الإدارة يضغط على CISO لزيادة نطاق المساءلة لمنظمة الاستجابة الخاصة به ، وبدأت وسائل الإعلام في جعل اللحم المفروم من أي عمل تعرض للخطر من قبل الجهات الفاعلة في التهديد. كان الضغط مستمراً وبدأت المخابرات تتدفق … مثل خرطوم الإطفاء. بعد حوالي شهر من بدايتها ، تحدثنا على الغداء عندما تمت مقاطعته 3 مرات على الأقل بسبب التصعيد. سألته “ماذا يحدث”. أخبرني أنه يتم الاتصال به ليل نهار الآن حول النتائج التي يفتقر فريقه إلى السياق الكامل والفهم. بالتأكيد ، لديهم المزيد من بيانات التهديد ، ولكن إذا سألته ، فإن هذه الميزة لا تتضمن “المخابرات”.

من المفترض أن تساعدك معلومات التهديد على تصفية الإشارات من الضوضاء. في مرحلة ما ، بدون سياق وفهم ، من المحتمل أن يكون الأمر مجرد ضجيج.

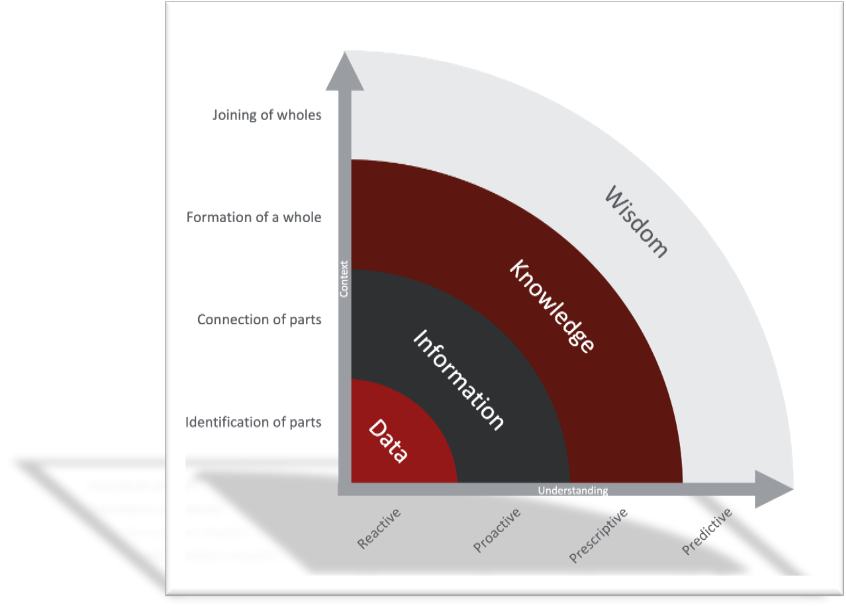

النظر في التسلسل الهرمي المعرفي: البيانات والمعلومات والمعرفة والحكمة.

يتم تعريف الذكاء بواسطة موقع Dictionary.com على أنه “معرفة حدث أو ظرف أو ما إلى ذلك ، تم استلامها أو نقلها ؛ أخبار؛ معلومات.” إذا فكرنا في استخبارات التهديدات على أنها شكل من أشكال البيانات التي تغذي عملياتك الأمنية بقائمة من الأجزاء ، أو العناصر الذرية التي لا تخدم بحد ذاتها إلا القليل في سياق السياق ، فستضطر SOC بانتظام إلى أن تكون رد الفعل. مع دفع ملايين المؤشرات يوميًا في شكل تجزئات الملفات والأسماء وعناوين URL وعناوين IP والمجالات وغير ذلك ، فإن هذه البيانات بالكاد مفيدة.

عندما يتم ربط البيانات في شكل سياق باستخدام علم الوجود ، مثل التجميع حسب أنواع معينة من البرامج الضارة ، فإننا نكتسب فقط ما يكفي لتصنيف العلاقات على أنها معلومات. عندما نعلم أن بعض عائلات البرامج الضارة والبرامج الضارة ستعرض مجموعات من المؤشرات ، يمكننا أن نجهز بشكل أفضل عناصر التحكم وآليات الاكتشاف وحتى جهود الاستجابة للحوادث وكتيبات التشغيل. ولكن ، مع ذلك ، لا نزال نفتقر إلى السياق المناسب لفهم ما إذا كانت هذه البرامج الضارة أو مجموعة أنشطة البرامج الضارة تنطبق بشكل عام على مؤسستي. ما زلنا بحاجة إلى مزيد من السياق.

لذلك ، في هذه المرحلة ، نشكل قصة كاملة. من الجيد أن تعرف أن البرامج الضارة موجودة وتعرض سلوكًا رئيسيًا ، ولكن من الأفضل أن نعرف أي جهات تهديد تميل إلى استخدام تلك البرامج الضارة وبأي طريقة. تعمل جهات التهديد هذه ، مثل معظم الشركات ، في مشاريع منظمة. تسعى تلك المشاريع أو الحملات إلى إيجاد نتيجة. إنهم يستهدفون أنواعًا معينة من الأعمال من خلال الصناعة. عند كتابة هذا المقال ، خلق COVID-19 فراغًا كبيرًا في صناعة المستحضرات الصيدلانية لدرجة أن هناك سباقًا لإنشاء اللقاح الأول. “الفائز” في هذا السباق سيحصد مكافآت مالية لا تصدق. لذلك ، من المنطقي أن APT29 (المعروف أيضًا باسم Cozy Bear) الذي اشتهر باختراق DNC قبل انتخابات الولايات المتحدة لعام 2016 ، سيستهدف شركات البحث والتطوير الصيدلانية. الآن ، تتيح معرفة كل هذا للمرء أن يستنتج أنه إذا كنت شركة بحث وتطوير صيدلانية ، خاصةً واحدة تعمل على لقاح COVID-19 ، يجب أن أنظر في كيفية تصرف APT29 عادةً وطرح بعض الأسئلة المهمة جدًا: ما الإجراءات التي يفعلونها يتبع ذلك عادةً ، ما هي التكتيكات التي يتم مشاهدتها عادةً وبأي ترتيب / توقيت ، وما هي الأساليب التي يتم تنفيذها من خلال العمليات ، وما إلى ذلك. إذا كان بإمكاني الإجابة على كل هذه الأسئلة ، فيمكنني أن أكون تفاعليًا واستباقيًا وحتى توجيهيًا:

- تأكد من وجود قواعد منع الاستغلال لإسقاطات .lnk

- تم تمكين الحماية من سرقة بيانات الاعتماد من McAfee لحماية مكدس LSASS

- مراقبة نشاط PSExec وربطه بمؤشرات APT29 الأخرى

- مراقبة / حظر للوصول إلى مفاتيح تشغيل التسجيل

- وآخرون.

ومع ذلك ، يبدو أن الأداة الوحيدة التي يفتقر إليها هذا السباق إلى السياق والفهم هي القدرة على التنبؤ. بالتأكيد ، يمكننا التنبؤ بالمعرفة التي لدينا بما إذا كنا مستهدفين أم لا ؛ لكن أليس من الأصعب بكثير التنبؤ بنتيجة مثل هذا الهجوم؟ من الناحية التشغيلية ، ربما تكون قد سمعت عن تمارين الجري الجاف أو تمارين سطح الطاولة. هذه أنشطة تشغيلية فعالة تتطلبها وظائف مثل استمرارية الأعمال والتعافي من الكوارث. ولكن ماذا لو استطعت أن تأخذ المعرفة التي حصلت عليها من الآخرين في الصناعة ، والتي تم تجميعها مع البصمة الأمنية المرتبطة ببيئتك اليوم ، والتحدث مع الفيل في الغرفة الذي يطرحه كل CISO في بداية “Threat Intelligence” …

هل سأكون محميًا؟

– كل CISO ، على الإطلاق

هذا المستوى من السياق والفهم هو ما يقود إلى الحكمة. لا تنتظر حتى يصل التهديد إلى مؤسستك. كان جدي يقول دائمًا ، “ذكي [knowledgeable] يتعلم الإنسان من أخطائه ، ولكن الرجل الحكيم يتعلم من أخطاء الآخرين “. أعتقد أن هذا الأمر صحيح مع SecOps و Threat Intelligence أيضًا. بمجرد أن نكون قادرين على ربط ما نعرفه عن قطاع الصناعة لدينا ، والجهات الفاعلة في مجال التهديد ، والحملات ، والعوامل الجغرافية والاجتماعية والسياسية مع قدرة مؤسستنا على اكتشاف ومنع التهديدات ، سنكون حكيمًا حقًا. شكرا بوب!

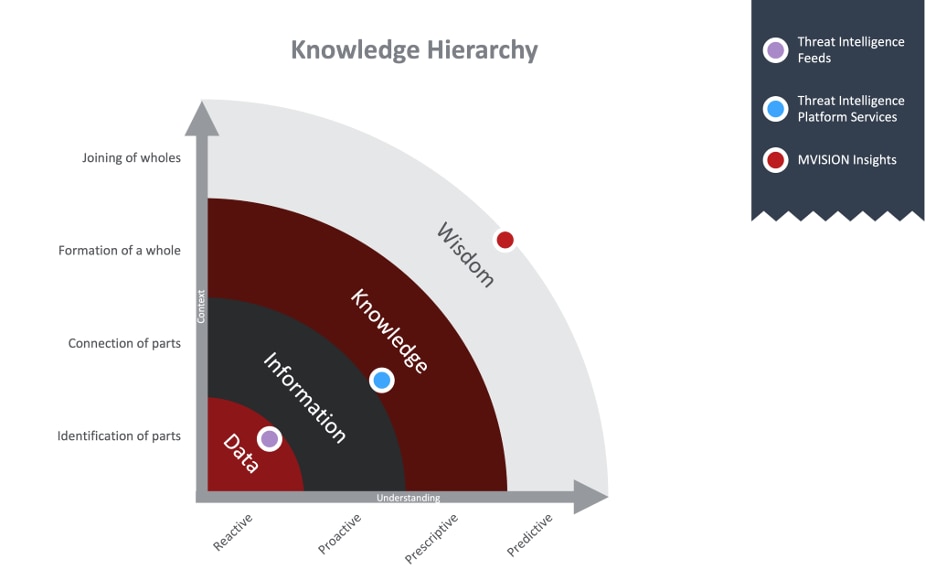

الحكمة من حيث صلتها ببحوث مكافحة التهديد ليست بالضرورة جديدة. لقد كان التسلسل الهرمي للمعرفة نموذجًا في علوم الكمبيوتر منذ عام 1980 تقريبًا. ما هو جديد ، هو قدرة McAfee على تقديم نظرة استقلالية كاملة لطبيعة أصحاب المصلحة. تمتلك McAfee واحدة من أكبر بحيرات بيانات ذكاء التهديدات مع أكثر من 1 مليار نقطة تجميع ؛ قدرة ضخمة على أبحاث التهديدات المتقدمة المسؤولة عن تحويل البيانات المستقاة من بحيرة البيانات ، واستشارات الاستجابة للحوادث ، والتحقيقات السرية في المعلومات والمعرفة القابلة للتنفيذ ؛ وواحدة من أكبر محافظ ألعاب الأمن السيبراني التي توفر رؤى ثاقبة حول مستوى الأمن السيبراني العام. قاد هذا الموقع الفريد الطريق لإنشاء رؤى MVISION. توفر رؤى MVISION سياقًا من حيث لدينا معرفة بالحملات والجهات الفاعلة التي من المحتمل أن تستهدف قطاعك. بعد ذلك ، يمكنه تنبيهك عندما لا يتم ضبط تكوين التحكم الأمني الحالي لمنع مثل هذا التهديد. ثم يصف لك تغييرات التكوين المناسبة المطلوبة لتقديم هذه الحماية.

تسمح MVISION Insights للمؤسسة بالإجابة فورًا على السؤال ، “هل أنا محمي؟” وإذا لم تكن محميًا ، فإنه يصف الإعدادات المناسبة لبيئتك والتي ستدافع عن ناقلات التهديد المهمة بالنسبة لك. تتيح منهجية ربط بيانات التهديد هذه مع سياق معلومات الحملة ومعرفة تكوين التحكم الأمني الخاص بك لـ MVISION Insights تقديم منظور جديد حول فعالية مشهد الأمان الخاص بك.

عندما أفكر في جميع التحقيقات التي قادتني إلى جحر الأرانب ، أتساءل عما كان يمكن أن تمتلئ به أيامي لو كانت لدي هذه القدرة. بالتأكيد ، هناك عنصر “المتعة” في الاكتشاف. لقد أحببت الصيد ، لكنني أعتقد أن امتلاك القدرة على تسليح نفسي سريعًا بالسياق وفهم ما كنت أبحث عنه ولماذا كنت أبحث كان من شأنه تسريع تلك اللحظات (قراءة ساعات أو أيام). أنا متحمس لمناقشة وإثبات كيف تستخدم McAfee رؤى MVISION لتحويل المعرفة إلى حكمة!

لأخذ MVISION Insights في جولة ، تحقق من McAfee’s MVISION Insights Preview.