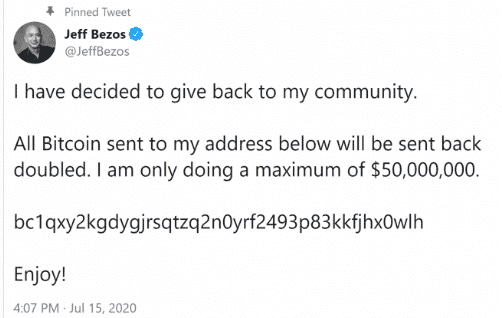

تصدرت عملية الاستحواذ على ملفات شخصية رفيعة المستوى على Twitter الشهر الماضي في 15 يوليو عناوين الصحف عندما بدأت شخصيات عامة مثل الرئيس السابق باراك أوباما وجيف بيزوس وإيلون موسك بالإعلان عن رغبتهم في “رد الجميل” إلى المجتمع.

ولكن بدلاً من تقديم تبرع لجمعية خيرية مرتبطة بـ COVID أو شيء مشابه ، كانوا يعدون أنه إذا أرسل الناس إليهم Bitcoin ، فسيعودون ضعف المبلغ الذي حصلوا عليه.

هذا النوع من الاحتيال في الهندسة الاجتماعية هو نوع شائع. سيتظاهر الممثلون السيئون بأنهم شخص مشهور ويستخدمون حسابًا مزيفًا لخداع الأشخاص لإرسال الأموال إليهم. في معظم الحالات ، سيُظهر الفحص الدقيق للحساب أن الحساب احتيالي ، عادةً من خلال ملاحظة أن اسم المستخدم ليس الحساب الذي ينتمي إلى الشخص الذي يتم انتحال هويته. إن تجنب هذه الالتباسات حول مصداقية الحساب هو السبب في قيام Twitter بتقديم حالة حسابه الذي تم التحقق منه بعلامات الاختيار بجوار الاسم.

لكن هذا الهجوم كان مختلفًا لأن الحسابات تنتمي حقًا إلى هذه الشخصيات البارزة. إذا كان إيلون ماسك قد قام للتو بتغريد شيء غريب ، فربما كانت القضية قابلة للتصديق تمامًا مثل أي يوم أربعاء آخر. لكن فكرة رد جيف بيزوس للمجتمع؟ أرسل ذلك معظم الناس صاخبًا أن شيئًا كبيرًا قد يكون على قدم وساق.

مصدر الصورة: تويتر

وسرعان ما اتضح أن هذه كانت الحسابات الحقيقية التي تغرد برسالة الاحتيال ، سرعان ما تبع الارتباك والإغلاق عندما دخل Twitter في وضع الأزمة.

في غضون ساعات ، استجاب Twitter ، وأغلق خدمات التغريد لجميع الحسابات التي تم التحقق منها ، وبالتالي إنهاء عملية المحتالين. Coinbase ، تبادل العملة المشفرة الذي تم استخدامه لإدارة المكاسب غير المشروعة أوقف المدفوعات إلى المحفظة غير المشروعة ، مما منع العملة الرقمية من الوصول إلى أيدي اللصوص.

للحصول على ملخص كامل للقصة ، يرجى الاطلاع على التغطية بواسطة اوقات نيويورك التي تمكنت حتى من الحصول على تعليقات من المحتالين لقصتهم.

ومع ذلك ، بمجرد استعادة السيطرة على الحسابات المتأثرة ، بدأت الأسئلة حول كيفية استيلاء المتسللين على هذه الملفات الشخصية المهمة. في تصريح من الشركة في 30 يوليو ، ادعى Twitter أن الاختراق كان نتيجة “هجوم تصيد احتيالي عبر الهاتف” أدى إلى وصول المتسللين إلى أدواتهم الداخلية.

استهدفت الهندسة الاجتماعية التي حدثت في 15 يوليو 2020 عددًا صغيرًا من الموظفين من خلال هجوم تصيد احتيالي عبر الهاتف. تطلب الهجوم الناجح من المهاجمين الوصول إلى كل من شبكتنا الداخلية وكذلك بيانات اعتماد الموظف المحددة التي منحتهم الوصول إلى أدوات الدعم الداخلية الخاصة بنا. لم يكن لدى جميع الموظفين الذين تم استهدافهم في البداية أذونات لاستخدام أدوات إدارة الحساب ، لكن المهاجمين استخدموا بيانات اعتمادهم للوصول إلى أنظمتنا الداخلية والحصول على معلومات حول عملياتنا. مكنتهم هذه المعرفة بعد ذلك من استهداف موظفين إضافيين لديهم حق الوصول إلى أدوات دعم الحساب الخاصة بنا. باستخدام بيانات اعتماد الموظفين الذين لديهم إمكانية الوصول إلى هذه الأدوات ، استهدف المهاجمون 130 حسابًا على Twitter ، وفي النهاية تغردوا من 45 ، والوصول إلى صندوق الوارد الخاص بـ 36 DM ، وتنزيل بيانات Twitter الخاصة بـ 7.

(مصدر: تويتر)

كيف حدث هذا؟

في التحليل الأخير فيما يتعلق بالحادثة ، أشار خبير الأمن السيبراني غراهام كلولي إلى أن تويتر لم يكن صريحًا بشكل خاص فيما يتعلق بتفاصيل الهجوم. وهو يعتقد أن “التصيد الاحتيالي عبر الهاتف” – والذي يشار إليه أحيانًا باسم التصيد الصوتي ، وهو اختصار لمصطلح التصيد الصوتي – كان على الأرجح المهاجم الذي يتظاهر بأنه من مكتب المساعدة التابع للشركة. ويظن أن المتسلل ربما انتحل رقم هاتف Twitter وربما وجه الضحية إلى صفحة تسجيل دخول مزيفة حيث تم التقاط بيانات الاعتماد.

في حين أن هذا هو التخمين المعترف به ، فإن نظريته تبدو قوية بالنظر إلى أن الضحية قد أعطى أوراق اعتماده لشخص لم يكن في فريقه ، وهو ما يحدث على الأرجح مع تفاعل مكتب المساعدة. من المحتمل أن الضحية قد تم توجيهها إلى صفحة تسجيل دخول مزيفة حيث تم القبض عليها.

يمضي Cluley في ملاحظة أن هذه الأنواع من محاولات التصيد بالرمح يمكن “أن تكون أكثر نجاحًا عندما يضطر موظفوك إلى العمل عن بُعد نظرًا لوجود جائحة عالمي”.

ولكن لماذا هي كذلك؟

حسنًا ، بالنسبة للمبتدئين ، فإن كوننا بمفردنا في المنزل يمكن أن يجعل الأمر أكثر صعوبة لتأكيد أن الشخص الموجود على الطرف الآخر من الخط هو من يقولون أنه هو.

في المكتب ، تحقق من أن شخصًا ما يتواصل معك يمكن أن يكون سهلاً مثل السير في الردهة أو صعود الدرج. يمكننا أيضًا أن نلجأ إلى زملائنا في العمل والحصول على فحص عقلاني حول ما إذا كان شيء ما فكرة جيدة أم لا.

العمل من المنزل قصة مختلفة.

نظرًا لافتقارنا إلى شبكة الدعم المنتظمة ، نحتاج إلى زيادة يقظتنا بشكل كبير. لا تثق ، وبالتأكيد تحقق عدة مرات.

خفف من المخاطر الخاصة بك

إذا أردنا التفكير في الكيفية التي يمكن أن تساعد بها المؤسسات في منع هذه الأنواع من الهجمات من النجاح في المستقبل ، يقدم Cluley بعض النصائح المفيدة عندما يقول إنه يجب تزويد الموظفين بفريق دعم Twitter الحقيقي قبل وقت طويل من تلقيهم عملية احتيال استدعاء مثل هذا.

يتطرق إلى نقطتين مهمتين هنا.

عندما يتم الاتصال بك لتقديم معلومات حساسة بطريقة قد تدق أجراس الإنذار ، سواء كان رئيسك يطلب منك التقاط بطاقات الهدايا أو تغيير تفاصيل الدفع لأحد البائعين ، قم دائمًا بالتأكيد على قناة منفصلة عن القناة التي تستخدمها تم الاتصال بهم في. نعني بهذا أنه إذا تلقيت بريدًا إلكترونيًا سطحيًا ، فلا ترد هناك ولكن التقط الهاتف وتحدث معهم بنفسك.

والثاني هو عدم استخدام الرقم أو الرابط الذي يتم إرساله إليك. على سبيل المثال ، لا تستخدم رقم الدعم الذي من المفترض أن يرسله لك شخص ما من مزود الخدمة الخاص بك. استخدم الموقع الرسمي الذي تعرفه بالفعل. أيضًا ، لا تنقر على الروابط المرسلة إليك عبر البريد للوصول إلى حساباتك. إذا كان من المفترض أن يرسل لك البنك الذي تتعامل معه بريدًا إلكترونيًا يلزمك معالجة مشكلة ما على وجه السرعة ، فتجاهل الرابط الخاص به وقم فقط بتسجيل الدخول بنفسك من خلال موقعه.

بالتصغير من المستوى الفردي ، كمؤسسات ، يجب أن نسأل أنفسنا ما إذا كنا نفعل ما يكفي لتقليل مخاطرنا.

هل نقدم الإشراف الفني لفرض السياسات الأمنية التي قد ينتهكها الموظف عن غير قصد والتي يمكن أن تعرض المنظمة للخطر؟

في حالة وقوع حدث أمني ، هل لدينا القدرة على فهم ما حدث بسرعة والتحرك لمنع حدوث ضرر إضافي؟

السؤال ليس كيف نوقف كل الأخطاء البشرية (أخطأ تقدير الإنسان) ، ولكن كيف يمكن تقليلها وتخفيف الضرر عند حدوثها. كمنظمات ، ماذا نفعل لتدريب موظفينا على كيفية اكتشاف التهديدات بجرعة صحية من جنون العظمة ولكن دون المبالغة في ذلك؟

مقابل أن تكون سريعًا في إصدار الأحكام ، استخدم هذا كدرس لمنع حدوث شيء مشابه لك

عند القراءة عن تفاصيل القصة وكتابة هذا المنشور ، فكرنا في أننا نقرأ في كثير من الأحيان نفس النصيحة حول كيفية العمل بأمان. تبدو النصائح مثل التأكد دائمًا من أن برنامجك محدثًا ، وليس إعادة استخدام كلمات المرور ، وبالطبع تأكيد هويات الأشخاص الذين يتصلون بك للحصول على معلومات حساسة ، كلها من أفضل الممارسات الأساسية في هذه المرحلة.

من الصعب تخيل أن هجومًا “أساسيًا” وكليشيه مثل انتحال صفة مكتب المساعدة يمكن أن ينجح. لكن الحقيقة هي أن هذه الأنواع من أساليب الهندسة الاجتماعية تستمر في تقديم نتائج رائعة للمتسللين ، ومن الصعب المجادلة ضد هذه الأرقام. لهذا السبب يستمرون في استخدامها.

ضحاياهم ليسوا أغبياء ، لكنهم مشغولون ومتوترون. لمعالجة هذه المشاكل في جوهرها وتمكين حقبة جديدة من العمل من المنزل و / أو خارج إطار المكتب التقليدي المعتاد – مثل قد يتمكن موظفو تويتر من القيام بذلك إلى أجل غير مسمى – تأكد من وجود التعليم والبروتوكولات التي يتم مشاركتها على أساس منتظم ؛ أفضل الممارسات التي تم سنها لضمان سلامة وأمن العمال عن بعد وشفافة بشكل فعال مراقبة الموظفين للعمال عن بعد للمساعدة في التخفيف من مخاطر التهديدات الداخلية التي يمكن أن تؤدي إلى انتهاكات لبيانات العملاء أو سرقة الملكية الفكرية أو إساءة استخدام أصول الشركة أو معلوماتها من خلال الإهمال أو المخالفات.